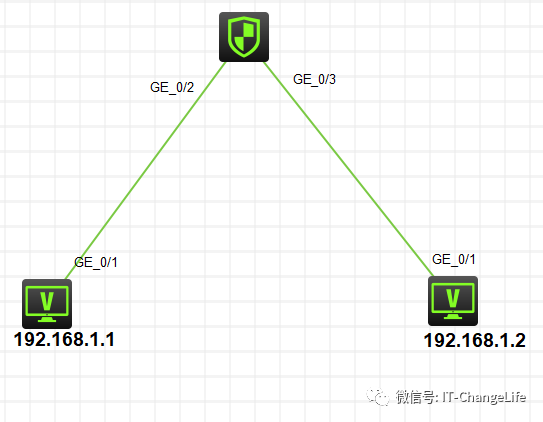

如上图,PC1和PC2处于同一个网段,均属于防火墙的Trust域,防火墙做二层设备,现在需要实现两台之间的互访,要求在防火墙配置相关的策略,允许同域之间的互访。这里分两种情况:

首先看第一种情况下,防火墙部署域间策略(包过滤策略):

#

security-zone name Trust

import interface GigabitEthernet1/0/2 vlan 1 //注意是二层接口需要带vlan标签

import interface GigabitEthernet1/0/3 vlan 1

#

acl basic 2000

rule 0 permit //允许所有IP互访

#

zone-pair security source Any destination Any //定义域间策略,任何区域到任何区域

packet-filter 2000 //匹配ACL

#

注意:此处为了方便实验,允许所有IP,和所有安全域之间的互访,在实际项目中要严格定义互访IP和安全域。

#

—————————————————

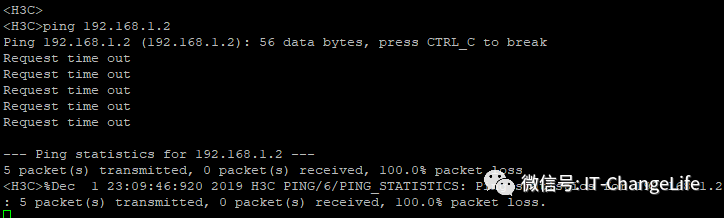

连通性测试:

用PC2去ping PC1发现不通,

这是因为在域间策略下需要配置防火墙域内安全策略,默认防火墙是拒绝的,即使放通同域之间的策略也是无法通信的。

#

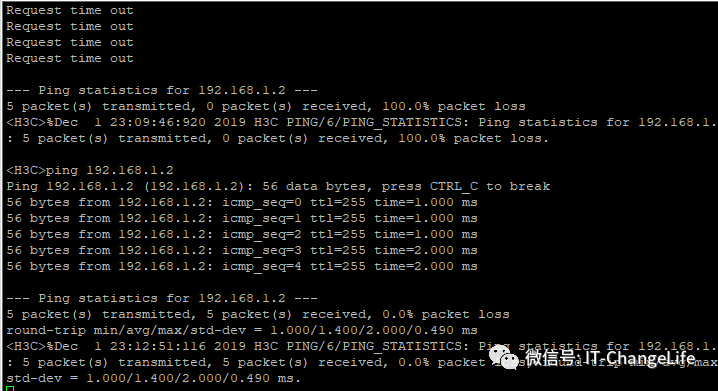

配置防火墙域内策略

security-zone intra-zone default permit

#

再次连通性测试:

此时可以正常通信。

—————————————————

接下来我们看第二种情况:配置安全策略

#

security-zone name Trust

import interface GigabitEthernet1/0/2 vlan 1

import interface GigabitEthernet1/0/3 vlan 1

#

security-policy ip //定义安全策略

rule 0 name 1

action pass //定义动作为允许,不配置源域和目的域的时候,缺省源安全域为所有,目的安全域也为所有。

#

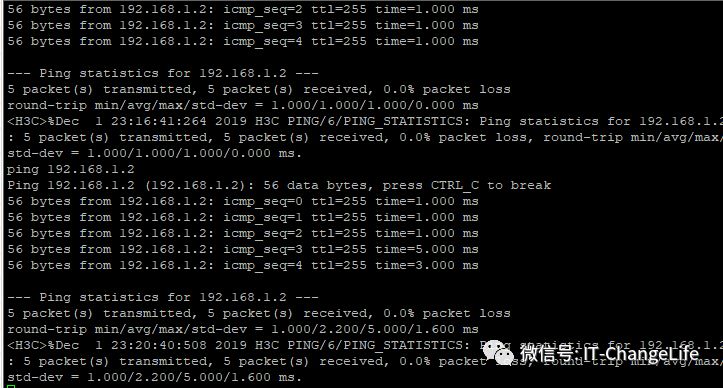

连通性测试:

测试通信正常。

总结,目前H3C的安全设备新版本都是要求配置安全策略,当然配置域间策略也是可以的,希望本案例可以给大家带来一点收获。